Список сокращений

|

АВС

|

-

|

антивирусные средства

|

|

АИС

|

-

|

автоматизированная информационная система

|

|

АРМ

|

-

|

автоматизированное рабочее место

|

|

ИНН

|

-

|

индивидуальный номер налогоплательщика

|

|

ИСПДн

|

-

|

информационная система персональных данных

|

|

ЛВС

|

-

|

локальная вычислительная сеть

|

|

ЛИС

|

-

|

локальная информационная система

|

|

МЭ

|

-

|

межсетевой экран

|

|

НСД

|

-

|

несанкционированный доступ

|

|

ОС

|

-

|

операционная система

|

|

ПДн

|

-

|

персональные данные

|

|

ПМВ

|

-

|

программно-математическое воздействие

|

|

ПО

|

-

|

программное обеспечение

|

|

ПФ

|

-

|

пенсионный фонд

|

|

ПЭМИН

|

-

|

побочные электромагнитные излучения и наводки

|

|

РИС

|

-

|

распределенная информационная система

|

|

СЗИ

|

-

|

средства защиты информации

|

|

СЗПДн

|

-

|

система (подсистема) защиты персональных данных

|

|

ТКУИ

|

-

|

технические каналы утечки информации

|

|

УБПДн

|

-

|

угрозы безопасности персональных данных

|

|

ФСТЭК России

|

-

|

Федеральный орган исполнительной власти России, осуществляющим реализацию государственной политики, организацию межведомственной координации и взаимодействия, специальные и контрольные функции в области государственной безопасности

|

|

Хпд

|

-

|

категория обрабатываемых в информационной системе персональных данных

|

|

Хнпд

|

-

|

объем обрабатываемых в информационной системе персональных данных

|

|

МЭ

|

-

|

межсетевой экран

|

|

СКЗИ

|

-

|

средства криптографической защиты информации

|

|

VPN-

|

-

|

виртуальная частная сеть

|

Термины и определения

Автоматизированная система – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций.

Безопасность персональных данных – состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах персональных данных.

Блокирование персональных данных – временное прекращение сбора, систематизации, накопления, использования, распространения, персональных данных, в том числе их передачи.

Вирус (компьютерный, программный) – исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению.

Вредоносная программа – программа, предназначенная для осуществления несанкционированного доступа и / или воздействия на персональные данные или ресурсы информационной системы персональных данных.

Доступ в операционную среду компьютера (информационной системы персональных данных) – получение возможности запуска на выполнение штатных команд, функций, процедур операционной системы (уничтожения, копирования, перемещения и т.п.), исполняемых файлов прикладных программ.

Доступ к информации – возможность получения информации и ее использования.

Закладочное устройство – элемент средства съема информации, скрытно внедряемый (закладываемый или вносимый) в места возможного съема информации (в том числе в ограждение, конструкцию, оборудование, предметы интерьера, транспортные средства, а также в технические средства и системы обработки информации).

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Идентификация – присвоение субъектам и объектам доступа идентификатора и / или сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов.

Информативный сигнал – электрический сигнал, акустические, электромагнитные и другие физические поля, по параметрам которых может быть раскрыта конфиденциальная информация (персональные данные), обрабатываемая в информационной системе персональных данных.

Информационная система персональных данных (ИСПДн) – информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств (ст.3 п.9 № 152-ФЗ).

Информационные технологии – процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов.

Использование персональных данных – действия (операции) с персональными данными, совершаемые оператором в целях принятия решений или совершения иных действий, порождающих юридические последствия в отношении субъекта персональных данных или других лиц либо иным образом затрагивающих права и свободы субъекта персональных данных или других лиц (ст.3 п.5 № 152-ФЗ).

Источник угрозы безопасности информации – субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации.

Контролируемая зона – пространство (территория, здание, часть здания, помещение), в котором исключено неконтролируемое пребывание посторонних лиц, а также транспортных, технических и иных материальных средств.

Конфиденциальность персональных данных – обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространение без согласия субъекта персональных данных или наличия иного законного основания.

Межсетевой экран – локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему персональных данных и / или выходящей из информационной системы.

Нарушитель безопасности персональных данных – физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности персональных данных при их обработке техническими средствами в информационных системах персональных данных.

Неавтоматизированная обработка персональных данных – обработка персональных данных, содержащихся в информационной системе персональных данных либо извлеченных из такой системы, считается осуществленной без использования средств автоматизации (неавтоматизированной), если такие действия с персональными данными, как использование, уточнение, распространение, уничтожение персональных данных в отношении каждого из субъектов персональных данных, осуществляются при непосредственном участии человека (ПП №687 от 15.09.08).

Недекларированные возможности – функциональные возможности средств вычислительной техники, не описанные или не соответствующими описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации.

Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием штатных средств, предоставляемых информационными системами персональных данных.

Носитель информации – физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Обезличивание персональных данных – действия, в результате которых невозможно определить принадлежность персональных данных конкретному субъекту персональных данных (ст.3 п.8 № 152-ФЗ).

Обработка персональных данных – действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование и уничтожение персональных данных (ст.3 п.3 № 152-ФЗ).

Общедоступные персональные данные – персональные данные, доступ неограниченного круга лиц к которым предоставлен с согласия субъекта персональных данных или на которые в соответствии с федеральными законами не распространяется требование соблюдения конфиденциальности (ст.3 п.12 № 152-ФЗ).

Оператор (персональных данных) – государственный орган, муниципальный орган, юридическое или физическое лицо, организующее и / или осуществляющее обработку персональных данных, а также определяющие цели и содержание обработки персональных данных (ст.3 п.2 № 152-ФЗ).

Перехват (информации) – неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

Персональные данные – любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы и другая информация (ст.3 п.1 № 152-ФЗ).

Побочные электромагнитные излучения и наводки – электромагнитные излучения технических средств обработки защищаемой информации, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях, а также электромагнитные наводки этих сигналов на токопроводящие линии, конструкции и цепи питания.

Пользователь информационной системы персональных данных – лицо, участвующее в функционировании информационной системы персональных данных или использующее результаты ее функционирования.

Правила разграничения доступа – совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа.

Программная закладка – код программы, преднамеренно внесенный в программу с целью осуществить утечку, изменить, блокировать, уничтожить информацию или уничтожить и модифицировать программное обеспечение информационной системы персональных данных и / или блокировать аппаратные средства.

Программное (программно-математическое) воздействие – несанкционированное воздействие на ресурсы автоматизированной информационной системы, осуществляемое с использованием вредоносных программ.

Распространение персональных данных – действия, направленные на передачу персональных данных определенному кругу лиц (передача персональных данных) или на ознакомление с персональными данными неограниченного круга лиц, в том числе обнародование персональных данных в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к персональным данным каким-либо иным способом (ст.3 п.4 № 152-ФЗ).

Ресурс информационной системы – именованный элемент системного, прикладного или аппаратного обеспечения функционирования информационной системы.

Специальные категории персональных данных – персональные данные, касающиеся расовой и национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья и интимной жизни субъекта персональных данных.

Средства вычислительной техники – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Субъект доступа (субъект) – лицо или процесс, действия которого регламентируются правилами разграничения доступа.

Технические средства информационной системы персональных данных – средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т.п.), средства защиты информации, применяемые в информационных системах.

Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Трансграничная передача персональных данных – передача персональных данных оператором через Государственную границу Российской Федерации органу власти иностранного государства, физическому или юридическому лицу иностранного государства (ст.3 п.11 № 152-ФЗ).

Угрозы безопасности персональных данных – совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных.

Уничтожение персональных данных – действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе персональных данных или в результате которых уничтожаются материальные носители персональных данных.

Утечка (защищаемой) информации по техническим каналам – неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Учреждение – государственное образовательное учреждение города Москвы.

Уязвимость – слабость в средствах защиты, которую можно использовать для нарушения системы или содержащейся в ней информации.

Целостность информации – способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения).

Область применения инструкции

Данная инструкция применяется для МБОУ СОШ №5(далее – Учреждение), которые в электронном виде обрабатывает персональные данные, не позволяющие идентифицировать физическое лицо.

Согласно Федеральному закону от 27 июля 2006 г. № 152-ФЗ «О персональных данных» (далее – Закон), персональные данные (ПДн) – это любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных).

К персональных данным относятся: фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы и другая информация о субъекте персональных данных.

Проекты наиболее часто встречающихся совокупностей данных, не позволяющих идентифицировать субъекта:

Фамилия и инициалы + любые другие данные;

Порядковый номер + любые другие данные.

Общие рекомендации

Обработка обезличенных персональных данных является оптимальной, так как нарушение безопасности персональных данных не приводит к негативным последствиям для субъектов персональных данных, а требования к обеспечению защиты персональных данных в соответствии с законодательством определяет само учреждение.

Если в учреждении также производится обработка ПДн на бумажных носителях, воспользуйтесь инструкцией «Перечень мероприятия по обеспечению безопасности персональных данных при неавтоматизированной обработке».

Если в учреждении также производится автоматизированная обработка данных позволяющих идентифицировать субъекта персональных данных, воспользуйтесь инструкцией «Перечень мероприятий по обеспечению безопасности персональных данных при автоматизированной обработке данных, позволяющих идентифицировать субъекта персональных данных».

Информационные системы персональных данных

Для обеспечения соответствия законодательству в области защиты персональных данных необходимо выполнить нижеследующие шаги и разработать необходимые документы (раздел 4):

ввести в школе режим обработки ПДн. Режим обработки вводится приказом («Приказ о введении режима обработки персональных данных»);

инициировать внутреннюю проверку ИСПДн. Внутренняя проверка вводится приказом («Приказ о проведении внутренней проверки ИСПДн»).

В ходе внутренней проверки определяются:

состав и структура объектов защиты;

конфигурация и структура информационных систем персональных данных;

информация о разграничении прав доступа к обрабатываемым персональным данным;

режим обработки персональных данных;

выявленные угрозы безопасности персональных данных;

перечень мероприятий, обеспечивающих защиту персональных данных;

перечень применяемых средств защиты информации, эксплуатационной и технической документации к ним.

Результаты внутренней проверки необходимо отразить в Отчете по результатам проведения внутренней проверки.

По результатам внутренней проверки для каждой выявленной системы должны быть составлены:

Акт классификации «Акт классификации информационной системы, обрабатывающей персональные данные».

Декларация соответствия требованиям законодательства «Декларация соответствия»;

Частная модель угроз «Модель угроз ИСПДн».

Для всех систем необходимо:

обрабатываемые в системе данные указать в «Перечне ПДн, подлежащих защите в ИСПДн»;

группы лиц, обрабатывающие персональные данные, определить и перечислить в «Положение о разграничении прав доступа к обрабатываемым ПДн»;

все ИСПДн описать в «Отчет о результатах проведения внутренней проверки».

Важно: запрещается обрабатывать персональные данные учеников и их родителей, а так же сотрудников школы на компьютерах, не входящих в ИСПДн, личных и домашних компьютерах.

В приложениях к инструкции приведены Проекты акта классификации, отчета о результатах проведения внутренней проверки и частной модели угроз.

Подробные указания по выбору частной модели угроз в соответствии со структурой системы приведены в «Методике составления частной модели угроз (ЧМУ)». Подробная классификация системы приведена в разделе 7 Методических рекомендаций.

Ниже содержатся краткие указания по классификации ИСПДн и определения ЧМУ.

Системы бухгалтерского и кадрового учета

Если образовательное учреждение обслуживается централизованной бухгалтерией, и в самом образовательном учреждении нет функционирующих бухгалтерских программ, обрабатывающих персональные данные, то нет необходимости проводить какие-либо мероприятия по защите персональных данных данной системы, это обязанность владельца ИСПДн.

Системы бухгалтерского и кадрового учёта чаще всего обрабатывают данные, позволяющие идентифицировать субъекта персональных данных. Данная методика применима только для систем, обрабатывающих обезличенные персональные данные. Для инструкций по обеспечению безопасности при обработке персональных данных, позволяющих идентифицировать субъекта, обратитесь к инструкции «Перечень мероприятий по обеспечению безопасности персональных данных при автоматизированной обработке данных, позволяющих идентифицировать субъекта персональных данных».

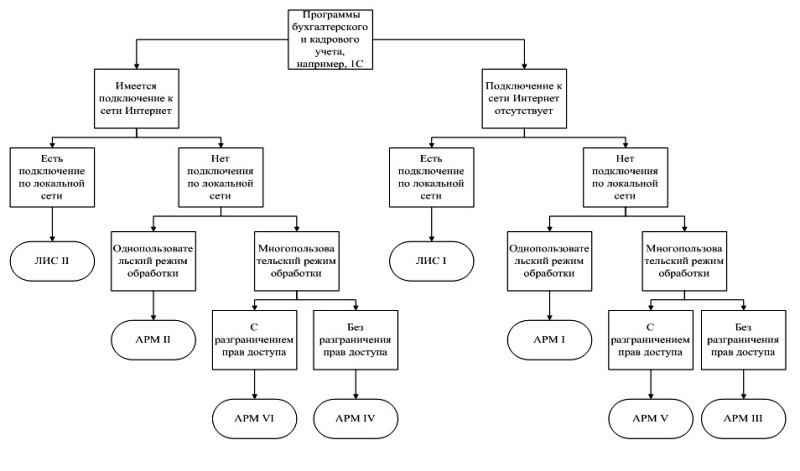

Если установлена программа семейства 1С (Бухгалтерия, Налогоплательщик и т.д.), или иная программа бухгалтерского и кадрового учёта, в которой обрабатываются персональные данные, то необходимо определить:

Есть ли у данного компьютера подключение к сети Интернет?

Если компьютер подключен к сети Интернет, то частную модель угроз следует выбирать из АРМ II, АРМ IV, АРМ VI и ЛИС II (см. ЧМУ).

Если подключения нет, то частную модель угроз следует выбирать из АРМ I, АРМ III, АРМ V и ЛИС I (см. ЧМУ).

Для более точного определения модели угроз следует ответить на следующие вопросы:

Подключён ли компьютер к другим компьютерам посредством локальной сети?

Если компьютер подключен к другим компьютерам посредством локальной сети и имеет подключение к сети Интернет, то частная модель угроз системы соответствует ЛИС II, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 8 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы, обрабатывающей персональные данные» заносятся следующие данные о системе: многопользовательская, локальная, с разграничением прав доступа, с подключением к сетям общего пользования.

Если компьютер подключен к другим компьютерам посредством локальной сети и не имеет подключения к сети Интернет, то частная модель угроз системы соответствует ЛИС I, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 7 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы, обрабатывающей персональные данные» заносятся следующие данные о системе: многопользовательская, локальная, с разграничением прав доступа, без подключения к сетям общего пользования.

Если компьютер не подключен к другим компьютерам посредством локальной сети, то частная модель угроз выбирается из АРМ I-VI (см. «Методика составления ЧМУ»).

В каком режиме обрабатываются персональные данные?

Если с ИСПДн работает один человек, и она не имеет подключений к сетям связи общего пользования, то режим обработки является однопользовательским, частная модель угроз системы соответствует АРМ I, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 1 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы персональных данных» заносятся следующие данные о системе: однопользовательская, АРМ, без разграничения прав доступа, без подключения к сетям связи общего пользования.

Если с системой работает один человек и она имеет подключение к сетям связи общего пользования, то режим обработки является однопользовательским, частная модель угроз системы соответствует АРМ II, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 2 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы, обрабатывающей персональные данные» заносятся следующие данные о системе: однопользовательская, АРМ, без разграничения прав доступа, c подключения к сетям связи общего пользования.

Если с системой работает несколько человек, то режим является многопользовательским, частная модель угроз системы соответствует АРМ III-VI.

Есть ли в системе разграничение прав пользователей?

Если с работающей системой люди имеют разные права доступа при обработке персональных данных, и она не имеет подключение к сетям связи общего пользования, частная модель угроз системы соответствует АРМ V, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 5 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы, обрабатывающей персональные данные» заносятся следующие данные о системе: многопользовательская, АРМ, с разграничением прав доступа, без подключения к сетям связи общего пользования.

Если с работающей системой люди имеют разные права доступа при обработке персональных данных, и она имеет подключение к сетям связи общего пользования, частная модель угроз системы соответствует АРМ VI, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 6 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы, обрабатывающей персональные данные» заносятся следующие данные о системе: многопользовательская, АРМ, с разграничением прав доступа, c подключением к сетям связи общего пользования.

Если с работающей системой люди имеют одинаковые права доступа при обработке персональных данных, и она имеет подключение к сетям связи общего пользования, частная модель угроз системы соответствует АРМ IV, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 4 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы, обрабатывающей персональные данные» заносятся следующие данные о системе: многопользовательская, АРМ, без разграничением прав доступа, с подключением к сетям связи общего пользования.

Если с работающей системой люди имеют одинаковые права доступа при обработке персональных данных, и она не имеет подключение к сетям связи общего пользования, частная модель угроз системы соответствует АРМ III, и приложение «Модель угроз ИСПДн» заполняется в соответствии с приложением 3 из «Методики составления ЧМУ». В приложение «Акт классификации информационной системы, обрабатывающей персональные данные» заносятся следующие данные о системе: многопользовательская, АРМ, без разграничения прав доступа, без подключения к сетям связи общего пользования.

На основе данных вопросов можно точно выбрать модель угроз. Для составления акта классификации необходимо добавить следующую информацию: все системы являются специальными, целиком расположены на территории Российской Федерации, объем обрабатываемых персональных данных 3 (менее 1000 субъектов ПДн). Категория обрабатываемых персональных данных 4. Бухгалтерская система 1С относится к классу К4. На основе полученных сведений заполняется акт классификации, частная модель угроз и отчет о результатах проведения внутренней проверки.

Все системы бухгалтерского и кадрового учёта имеют схожую структуру. Поэтому вышеперечисленная методика применима к подобным системам.

Простая методика выбора частной модели угроз представлена на рисунке 1

Нормативно-организационная документация

Организационные документы

Для правильного выполнения организационных мероприятий в Учреждении и разработке документов необходимо использовать шаблоны, представленные в Приложении. Данный набор документов необходим для организации защиты персональных данных в учреждении. Формы документов, на основе которых учреждение может разработать собственную нормативно-организационную базу.

Если в учреждении в электронном виде обрабатываются только обезличенные персональные данные, разработка подробной нормативной базы не является обязательной и производится на собственное усмотрение оператора.

Приказ о введении режима обработки персональных данных

Приказ о введение режима обработки ПДн является основополагающим документом, устанавливающим, что в Учреждении ведется обработка персональных данных.

Проект приказа о введении режима обработки персональных данных.

Приказ должен:

быть оформлен в соответствии с внутренним порядком документооборота Учреждения;

быть утвержден Руководителем Учреждения.

в приказе должен быть указан сотрудник, ответственный за контроль исполнения приказа.

Ответственным сотрудником может быть Руководитель Учреждения, лицо, отвечающее за обеспечение режима безопасности, или любой другой сотрудник, на которого возложен контроль за выполнение приказа.

Положение о порядке обработки персональных данных

Положение вводится приказом и устанавливает нижестоящие документы по обеспечению режима обработки и защиты ПДн.

Проект приказа о введении Положения о порядке обработки персональных данных.

Положение должно:

быть оформлено в соответствии с внутренним порядком документооборота Учреждения;

быть утверждено Руководителем Учреждения.

Приказ о подразделении по защите информации

Приказ вводит в Учреждении режим защиты персональных данных.

Проект приказа о подразделении по защите информации.

Приказ должен:

быть оформлен в соответствии с внутренним порядком документооборота Учреждения;

быть утвержден Руководителем Учреждения.

в приказе должно быть указано лицо (сотрудник) или подразделение, ответственное за обеспечение безопасности персональных данных. Если в Учреждении нет отдела или специалиста, занимающегося защитой информации, то его следует назначить из числа доверенных лиц.

Ответственным за обеспечение безопасности ПДн может быть назначен руководитель отдела информационных технологий или любой другой сотрудник.

Положение о подразделении по защите информации

Положение о подразделении по защите информации определяет лица, ответственные за обеспечение безопасности, а так же организационные и технические мероприятия по достижению безопасности. Положение вводится приказом и устанавливает нижестоящие документы по обеспечению защиты ПДн.

Проект приказа о введении Положения о подразделении по защите информации.

Положение должно:

быть оформлено в соответствии с внутренним порядком документооборота Учреждения;

быть утверждено Руководителем Учреждения.

В Положение могут быть добавлены дополнительные права и обязанности подразделения.

Положение о разграничении прав доступа к обрабатываемым персональным данным

Положение о разграничении прав доступа к обрабатываемым персональным данным определяет список лиц ответственных за обработку ПДн и уровень их доступа.

Проект Положения о разграничении прав доступа к обрабатываемым персональным данным.

Положение должно:

быть оформлено в соответствии с внутренним порядком документооборота Учреждения;

быть утверждено Руководителем Учреждения, на основании Отчета о результатах проведения внутренней проверки.

Приказ о проведении внутренней проверки

Приказ о проведении внутренней проверки определяет положение о проведении внутренней проверки.

Проект Приказа о проведении внутренней проверки.

Приказ должен:

быть оформлен в соответствии с внутренним порядком документооборота Учреждения;

быть утвержден Руководителем Учреждения;

в приказе должен быть установлен срок проведения проверки;

в приказе должен быть указан состав комиссии по классификации ИСПДн. В состав комиссии рекомендуется включить ответственного за обеспечение безопасности, руководителей отделов, чьи подразделения участвуют в обработке персональных данных, технических специалистов, обеспечивающих поддержку технических средств. Также к участию в комиссии в качестве консультантов можно привлекать специалистов сторонних организаций;

в приказе должен быть указан сотрудник, ответственный за контроль исполнения приказа.

Ответственным сотрудником может быть Руководитель Учреждения, лицо, отвечающее за обеспечение режима безопасности или проведение внутренней проверки, или любой другой сотрудник, на которого возложен контроль за выполнение приказа.

Перечень персональных данных, подлежащих защите

Перечень персональных данных содержит перечисление объектов защиты для каждой ИСПДн.

Проект Перечня персональных данных, подлежащих защите.

Перечень должен:

быть оформлен в соответствии с внутренним порядком документооборота Учреждения;

быть утвержден Руководителем Учреждения или комиссией на основании Отчета о результатах проведения внутренней проверки.

Дата введения Перечня должна быть последующей после проведения внутренней проверки и принятия отчета о проведении внутренней проверки.

Перечень составляется для каждой выявленной ИСПДн.

Инструкция пользователя информационной системы персональных данных.

Инструкция пользователя ИСПДн определяет должностные обязанности всех пользователей ИСПДн.

Проект Инструкции пользователя ИСПДн.

Инструкция должна:

быть утверждена Руководителем Учреждения, ответственным за обеспечение безопасности ПДн или руководителем отдела;

в случае уточнения обязанностей пользователя ИСПДн, вследствие специфических особенностей Учреждения, в Инструкцию должны быть внесены соответствующие изменения.

Инструкция администратора информационной системы персональных данных

Инструкция администратора ИСПДн определяет должностные обязанности администратора ИСПДн.

Проект Инструкции администратора ИСПДн.

Инструкция должна:

быть утверждена Руководителем Учреждения, ответственным за обеспечение безопасности ПДн или руководителем отдела;

в Инструкции должно быть указано лицо, которому непосредственно подчиняется Администратор ИСПДн.

В случае уточнения обязанностей администратора ИСПДн, вследствие специфических особенностей Учреждения, в Инструкцию должны быть внесены соответствующие изменения.

Инструкция администратора безопасности информационной системы персональных данных

Инструкция администратора безопасности ИСПДн определяет должностные обязанности администратора безопасности ИСПДн.

Проект Инструкции администратора безопасности ИСПДн.

Инструкция должна:

быть утверждена руководителем подразделения ответственного за обеспечение режима безопасности или специально уполномоченным сотрудником;

в Инструкции должно быть прописано лицо, которому непосредственно подчиняется Администратор Безопасности ИСПДн.

В случае уточнения обязанностей Администратора безопасности ИСПДн, вследствие специфических особенностей Учреждения, в Инструкцию должны быть внесены соответствующие изменения.

План мероприятий по обеспечению защиты персональных данных

План мероприятий по обеспечению защиты ПДн определяет перечень мероприятий обеспечения безопасности.

Проект Плана мероприятий по обеспечению защиты ПДн.

План должен:

быть оформлен в соответствии с внутренним порядком документооборота Учреждения;

быть утвержден руководителем подразделения ответственного за обеспечение режима безопасности или специально уполномоченным сотрудником, на основании Отчета о результатах проведения внутренней проверки.

Дата введения Плана должна быть последующей после проведения внутренней проверки и принятия отчета о проведении внутренней проверки.

План внутренних проверок состояния защиты персональных данных

План внутренних проверок содержит периодичность проведения внутренних проверок.

Проект Плана внутренних проверок.

План должен быть утвержден руководителем подразделения ответственного за обеспечение режима безопасности или специально уполномоченным сотрудником.

Проверка может производиться подразделением, ответственным за обеспечение режима безопасности или с привлечением специальных организаций.

Приказ о назначении ответственных лиц за обработку персональных данных

Приказ о назначении ответственных лиц за обработку ПДн, определяет уровень доступа и ответственность лиц участвующих в обработке ПДн. Положение вводится приказом и устанавливает нижестоящие документы по обеспечению режима обработки ПДн.

Проект Приказа о назначении ответственных лиц за обработку ПДн.

Приказ должен:

быть оформлен в соответствии с внутренним порядком документооборота Учреждения;

быть утвержден Руководителем Учреждения, на основании Отчета о результатах проведения внутренней проверки;

приказ должен быть утверждён после проведения внутренней проверки и утверждения отчёта о проведении внутренней проверки;

в приказе должен быть указан сотрудник ответственный за контроль исполнения приказа.

Ответственным сотрудником может быть Руководитель Учреждения, лицо, отвечающее за обеспечение режима безопасности или проведение внутренней проверки, или любой другой сотрудник, на которого возложен контроль за выполнение приказа.

Приказ об утверждении мест хранения материальных носителей персональных данных

Приказ об утверждении мест хранения материальных носителей ПДн, устанавливает места хранения материальных носителей ПДн в бумажном и электронном виде (на съемных носителях).

Проект Приказа об утверждении мест хранения материальных носителей персональных данных.

Приказ должен:

быть утвержден Руководителем Учреждения.

назначить ответственного за хранение материальных носителей персональных данных

в приказе отражаются все места хранения материальных носителей.

Положение об Электронном журнале обращений пользователей информационной системы к персональным данным

Положение об Электронном журнале обращений пользователей информационной системы к ПДн определяет порядок регистрации действий пользователей ИСПДн при обработке ПДн. Положение вводится приказом.

Проект Положения об Электронном журнале обращений пользователей информационной системы к ПДн.

Положение должно:

быть оформлено в соответствии с внутренним порядком документооборота Учреждения;

быть утверждено Руководителем Учреждения.

Концепция информационной безопасности

Концепция информационной безопасности определяет принципы обеспечения безопасности.

Проект Концепции информационной безопасности.

Концепция должна:

быть оформлена в соответствии с внутренним порядком документооборота Учреждения;

быть утверждена Руководителем Учреждения.

При выявлении положений, специфичных для обработки ПДн в конкретном Учреждении, они должны быть добавлены в Концепцию.

Рекомендации по разработке Политики информационной безопасности

Политика информационной безопасности определяет категории конкретных мероприятий по обеспечению безопасности ПДн.

Проект Политики информационной безопасности.

Политика должна:

быть оформлена в соответствии с внутренним порядком документооборота Учреждения;

быть утверждена Руководителем Учреждения.

В соответствующем разделе Политики должен быть уточнен перечень групп пользователей, обрабатывающих ПДн. Группы пользователей, их права, уровень доступа и информированность должны быть отражены так, как это отражается рабочим порядком в Учреждении.

Проект договора о поручении обработки персональных данных третьим лицам

Проект договора о поручении обработки персональных данных третьим лицам, определяет обязанности сторон при передаче персональных данных Учреждением третьей стороне.

Проект Проекта договора о поручении обработки персональных данных третьим лицам.

Между сторонами может быть заключен как отдельный договор, так и внесены дополнения в уже существующие договора, так и заключено дополнительное соглашение.

Согласие субъекта на обработку персональных данных

Согласие на обработку персональных данных рекомендуется брать в явном виде всегда. Оно может быть оформлено в виде отдельного документа, или могут быть внесены разъяснения в уже имеющиеся формы бланков и договоров.

Проект Согласия субъекта на обработку персональных данных.

Согласие нужно получать от субъектов ПДн в письменной форме, с которыми заключён договор на обучение (с родителями учащегося). Если обрабатываемые персональные данные содержат только ФИО, то согласие от субъекта не требуется.

Согласие сотрудника на обработку персональных данных

От сотрудников согласие берётся при устройстве на работу, согласие за несовершеннолетних учащихся дают их родители или опекуны (согласие должно быть оговорено в договоре или в заявлении на обучение).

Проект Согласия сотрудника на обработку персональных данных.

Соглашение о неразглашении персональных данных

Соглашение подписывается с каждым сотрудником Учреждения.

Проект Соглашение о неразглашении персональных данных.

Акт об уничтожении персональных данных субъекта(-ов) персональных данных

Акт об уничтожении персональных данных составляется каждый раз, когда происходит уничтожение материальных носителей персональных данных или когда данные уничтожаются по требованию субъекта или уполномоченного органа (данные должны быть отмечены в соответствующем журнале (Приложение №2)

Проект Акта об уничтожении.

Акт должен:

быть составлен для каждого случая уничтожения ПДн по запросу субъекта ПДн, уполномоченного органа, достижения целей обработки или окончания срока хранения;

Акт должен быть подписан председателем комиссии, назначенной соответствующим приказом, а так же лицами производящими уничтожение.

Рекомендации по разработке Порядка резервирования и восстановления работоспособности технических средств и программного обеспечения, баз данных и систем защиты информации

Порядок резервирования и восстановления работоспособности ТС и ПО, баз данных и СЗИ определяет принципы обеспечения целостности и доступности ПДн.

Проект Порядка резервирования и восстановления работоспособности ТС и ПО, баз данных и СЗИ.

Документ должен:

быть оформлено в соответствии с внутренним порядком документооборота Учреждения;

быть утверждено руководителем подразделения ответственного за обеспечение режима безопасности или специально уполномоченным сотрудником.

В документе должны быть указаны сотрудники, ответственные за реагирование на инциденты безопасности.

Ответственным сотрудником может быть администратор ИСПДн или любой другой сотрудник.

Рекомендации по ведению необходимых форм учета

В данном разделе описаны действия по заполнению необходимых форм учета:

Журнал учета мероприятий по контролю над соблюдением режима защиты персональных данных (раздел 12.4.1.2. «Методические рекомендации»);

Журнал учета носителей (раздел 12.4.1.3. «Методические рекомендации»);

Журнал учета обращений субъектов ПДн (раздел 12.4.1.4 «Методические рекомендации»);

Журнал учета обращений уполномоченного органа (раздел 12.4.1.4 «Методические рекомендации»);

Журнал учета разовых пропусков (раздел 12.4.1.5 «Методические рекомендации»);

Журнал учета съемных носителей (раздел 12.4.1.3 «Методические рекомендации»);

Более подробная информация указана в разделе 12.4 «Методических рекомендаций».

Набор бланков предоставления сведений, отказа в предоставлении, уведомлений, разъяснений

В приложении в папке «Набор Бланков» содержаться бланки ответов (предоставление сведений, отказы, уведомления) на запросы субъектов персональных данных, составленные в соответствии со статьей 14 главы 3 Закона, бланки общих уведомлений и разъяснений, бланк «Уведомление о завершении обработки ПДн», составленный в соответствии с пунктом 4 статьи 21 главы 4 Закона.

С помощью одного из бланков уведомления необходимо уведомить субъекта персональных данных об уничтожении его персональных данных (Бланк уведомления о завершении обработки персональных данных).

Важно: Уничтожение персональных данных, позволяющих определить субъекта персональных данных, производится по достижении целей обработки, в случае утраты необходимости в достижении целей, по письменному заявлению субъекта персональных данных или по истечению срока обработки персональных данных.

Более подробная информация указана в разделе 12.1 «Методических рекомендаций».

Основная документация

Данные документы являются обязательными для прохождения проверки Роскомнадзора:

Отчет о результатах проведения внутренней проверки;

Акты классификации ИСПДн;

Модель угроз ИСПДн.

Защита прав субъектов

Для соответствия законодательству необходимо:

уведомить Роскомнадзор об обработке (о намерении осуществлять обработку) персональных данных. Для этого необходимо в соответствии с «Рекомендациями по заполнению уведомления об обработке» заполнить и отослать в Роскомнадзор уведомление (Приложение 25 «Уведомление в Роскомнадзор»). Это также можно сделать через официальный сайт Роскомнадзора www.rsoc.ru;

получать согласие субъекта. От сотрудников согласие берётся при устройстве на работу («Согласие сотрудника на обработку ПДн»), согласие за несовершеннолетних учащихся дают их родители или опекуны (согласие должно быть оговорено в договоре или в заявлении на обучение). Если обрабатываемые персональные данные содержат только ФИО, то согласие от субъекта не требуется. Сотрудники должны подписывать соглашение о неразглашении информации («Соглашение о неразглашении ПДн»). При необходимости, например, при размещении информации на сайте, учителя могут давать подписку о том, что часть их персональных данных (ФИО, фото и стаж) является общедоступной.

Мероприятия по защите персональных данных

Согласия сотрудников об обработке и неразглашении должны храниться в отделе кадров. Согласия родителей или опекунов на обработку их персональных данных и персональных данных учащихся должны храниться в отделе кадров или у директора (секретаря). Их наличие необходимо при проверке Роскомнадзора.

Доступ в помещения, где производится обработка персональных данных или хранение материальных носителей персональных данных, должен быть ограничен.

На компьютерах, являющихся частью ИСПДн, необходимо устанавливать антивирусное программное обеспечение. При наличии удалённого доступа к системе нужно применять межсетевые экраны. Требования для обеспечения защиты персональных данных при обработке обезличенных персональных данных устанавливает, в соответствии с законодательством, само учреждение, поэтому устанавливать дополнительные средства защиты рекомендуется только при наличии соответствующего финансирования.

В целях защиты элементов ИСПДн и обрабатываемой информации необходимо:

вести резервное копирование персональных данных (не реже раза в неделю);

ключевые элементы системы подключать к сети электропитания через источники бесперебойного питания;

обеспечивать вентиляцию и кондиционирование помещений, содержащих элементы ИСПДн;

иметь в наличии установочные файлы необходимого программного обеспечения.

Приложение 1 Отчет о результатах проведения внутренней проверки

Термины и Определения

Автоматизированная система – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций.

Безопасность персональных данных – состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах персональных данных.

Блокирование персональных данных – временное прекращение сбора, систематизации, накопления, использования, распространения, персональных данных, в том числе их передачи.

Вирус (компьютерный, программный) – исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению.

Вредоносная программа – программа, предназначенная для осуществления несанкционированного доступа и / или воздействия на персональные данные или ресурсы информационной системы персональных данных.

Доступ в операционную среду компьютера (информационной системы персональных данных) – получение возможности запуска на выполнение штатных команд, функций, процедур операционной системы (уничтожения, копирования, перемещения и т.п.), исполняемых файлов прикладных программ.

Доступ к информации – возможность получения информации и ее использования.

Закладочное устройство – элемент средства съема информации, скрытно внедряемый (закладываемый или вносимый) в места возможного съема информации (в том числе в ограждение, конструкцию, оборудование, предметы интерьера, транспортные средства, а также в технические средства и системы обработки информации).

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Идентификация – присвоение субъектам и объектам доступа идентификатора и / или сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов.

Информативный сигнал – электрический сигнал, акустические, электромагнитные и другие физические поля, по параметрам которых может быть раскрыта конфиденциальная информация (персональные данные), обрабатываемая в информационной системе персональных данных.

Информационная система персональных данных (ИСПДн) – информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств.

Информационные технологии – процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов.

Использование персональных данных – действия (операции) с персональными данными, совершаемые оператором в целях принятия решений или совершения иных действий, порождающих юридические последствия в отношении субъекта персональных данных или других лиц либо иным образом затрагивающих права и свободы субъекта персональных данных или других лиц.

Источник угрозы безопасности информации – субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации.

Контролируемая зона – пространство (территория, здание, часть здания, помещение), в котором исключено неконтролируемое пребывание посторонних лиц, а также транспортных, технических и иных материальных средств.

Конфиденциальность персональных данных – обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространение без согласия субъекта персональных данных или наличия иного законного основания.

Межсетевой экран – локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему персональных данных и / или выходящей из информационной системы.

Нарушитель безопасности персональных данных – физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности персональных данных при их обработке техническими средствами в информационных системах персональных данных.

Неавтоматизированная обработка персональных данных – обработка персональных данных, содержащихся в информационной системе персональных данных либо извлеченных из такой системы, считается осуществленной без использования средств автоматизации (неавтоматизированной), если такие действия с персональными данными, как использование, уточнение, распространение, уничтожение персональных данных в отношении каждого из субъектов персональных данных, осуществляются при непосредственном участии человека.

Недекларированные возможности – функциональные возможности средств вычислительной техники, не описанные или не соответствующими описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации.

Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием штатных средств, предоставляемых информационными системами персональных данных.

Носитель информации – физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Обезличивание персональных данных – действия, в результате которых невозможно определить принадлежность персональных данных конкретному субъекту персональных данных.

Обработка персональных данных – действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование и уничтожение персональных данных.

Общедоступные персональные данные – персональные данные, доступ неограниченного круга лиц к которым предоставлен с согласия субъекта персональных данных или на которые в соответствии с федеральными законами не распространяется требование соблюдения конфиденциальности.

Оператор (персональных данных) – государственный орган, муниципальный орган, юридическое или физическое лицо, организующее и / или осуществляющее обработку персональных данных, а также определяющие цели и содержание обработки персональных данных.

Перехват (информации) – неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

Персональные данные – любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы и другая информация.

Побочные электромагнитные излучения и наводки – электромагнитные излучения технических средств обработки защищаемой информации, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях, а также электромагнитные наводки этих сигналов на токопроводящие линии, конструкции и цепи питания.

Пользователь информационной системы персональных данных – лицо, участвующее в функционировании информационной системы персональных данных или использующее результаты ее функционирования.

Правила разграничения доступа – совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа.

Программная закладка – код программы, преднамеренно внесенный в программу с целью осуществить утечку, изменить, блокировать, уничтожить информацию или уничтожить и модифицировать программное обеспечение информационной системы персональных данных и / или блокировать аппаратные средства.

Программное (программно-математическое) воздействие – несанкционированное воздействие на ресурсы автоматизированной информационной системы, осуществляемое с использованием вредоносных программ.

Раскрытие персональных данных – умышленное или случайное нарушение конфиденциальности персональных данных.

Распространение персональных данных – действия, направленные на передачу персональных данных определенному кругу лиц (передача персональных данных) или на ознакомление с персональными данными неограниченного круга лиц, в том числе обнародование персональных данных в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к персональным данным каким-либо иным способом.

Ресурс информационной системы – именованный элемент системного, прикладного или аппаратного обеспечения функционирования информационной системы.

Специальные категории персональных данных – персональные данные, касающиеся расовой и национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья и интимной жизни субъекта персональных данных.

Средства вычислительной техники – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Субъект доступа (субъект) – лицо или процесс, действия которого регламентируются правилами разграничения доступа.

Технические средства информационной системы персональных данных – средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т.п.), средства защиты информации, применяемые в информационных системах.

Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Трансграничная передача персональных данных – передача персональных данных оператором через Государственную границу Российской Федерации органу власти иностранного государства, физическому или юридическому лицу иностранного государства.

Угрозы безопасности персональных данных – совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных.

Уничтожение персональных данных – действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе персональных данных или в результате которых уничтожаются материальные носители персональных данных.

Утечка (защищаемой) информации по техническим каналам – неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Учреждение – государственное образовательное учреждение города Москвы.

Уязвимость – слабость в средствах защиты, которую можно использовать для нарушения системы или содержащейся в ней информации.

Целостность информации – способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения).

Обозначения и сокращения

|

АВС

|

-

|

антивирусные средства

|

|

АИС

|

-

|

автоматизированная информационная система

|

|

АРМ

|

-

|

автоматизированное рабочее место

|

|

ИНН

|

-

|

индивидуальный номер налогоплательщика

|

|

ИСПДн

|

-

|

информационная система персональных данных

|

|

ЛВС

|

-

|

локальная вычислительная сеть

|

|

ЛИС

|

-

|

локальная информационная система

|

|

МЭ

|

-

|

межсетевой экран

|

|

НСД

|

-

|

несанкционированный доступ

|

|

ОС

|

-

|

операционная система

|

|

ПДн

|

-

|

персональные данные

|

|

ПМВ

|

-

|

программно-математическое воздействие

|

|

ПО

|

-

|

программное обеспечение

|

|

ПФ

|

-

|

пенсионный фонд

|

|

ПЭМИН

|

-

|

побочные электромагнитные излучения и наводки

|

|

РИС

|

-

|

распределенная информационная система

|

|

СЗИ

|

-

|

средства защиты информации

|

|

СЗПДн

|

-

|

система (подсистема) защиты персональных данных

|

|

ТКУИ

|

-

|

технические каналы утечки информации

|

|

УБПДн

|

-

|

угрозы безопасности персональных данных

|

|

ФСТЭК России

|

-

|

Федеральная служба по техническому и экспортному контролю – федеральный орган исполнительной власти России, осуществляющим реализацию государственной политики, организацию межведомственной координации и взаимодействия, специальные и контрольные функции в области государственной безопасности.

|

Введение

Внутренняя проверка (далее – Проверка) произведена на основании Приказа №(номер приказа о проведении внутренней проверки).

Проверка проводилась (дата проведения проверки) на территории Учреждения (наименование учреждения, номер) по адресу: (адрес учреждения).

Проверка проводилась в соответствии с принципами и положениями Концепции информационной безопасности и Политики информационной безопасности.

В ходе проверки были выявлены следующие ИСПДн:

(список выявленных ИСПДн, например, «Школьный офис»).

В ходе проверки для каждой ИСПДн определялось:

состав и структура объектов защиты;

конфигурация и структура ИСПДн;

режим обработки ПДн;

перечень лиц участвующих в обработке ПДн;

права доступа лиц, допущенных к обработке ПДн;

угрозы безопасности персональных данных. Оценивалась вероятность их реализации, реализуемость, опасность и актуальность;

существующие меры защиты ПДн;

список необходимых мер защиты ПДн.

Данные Проверки служат основой для других нормативно-организационных документов.

Данные о составе и структуре объектов защиты отражаются в Перечне персональных данных, подлежащих защите.

Данные о составе и структуре обрабатываемых персональных данных, конфигурации ИСПДн и режиме обработке являются основой для составления Акта классификации информационной системы, обрабатывающей персональные данные.

Данные о лицах, допущенных к обработке ПДн, и уровне их доступа отражаются в Положении о разграничении прав доступа к обрабатываемым персональным данным.

Данные об угрозах безопасности ПДн служат основной для составления Модели угроз безопасности персональных данных.

Данные о существующих и необходимых мерах защиты ПДн служат основной для составления Плана мероприятий по обеспечению защиты ПДн.

Информационная система, обрабатывающая персональные данные «Школьный офис»

Структура ИСПДн

Таблица 1. Параметры ИСПДн

|

Заданные характеристики безопасности персональных данных

|

Специальная информационная система

|

|

Структура информационной системы

|

Автоматизированное рабочее место

|

|

Подключение информационной системы к сетям общего пользования и (или) сетям международного информационного обмена

|

Имеется

|

|

Режим обработки персональных данных

|

Многопользовательская

|

|

Режим разграничения прав доступа пользователей

|

Система с разграничением доступа

|

|

Местонахождение технических средств информационной системы

|

Все технические средства находятся в пределах Российской Федерации

|

|

Дополнительная информация

|

К персональным данным предъявляется требование целостности и (или) доступности

|

Состав и структура персональных данных

В ИСПДн обрабатываются следующие персональные данные:

ФИО сотрудников;

табельный номер;

номера домашнего и мобильного телефонов;

ФИО учащихся;

дата рождения.

Исходя из состава обрабатываемых персональных данных, можно сделать вывод, что они относятся к 4 категории персональных данных, т.е. к данным, не позволяющим идентифицировать субъекта персональных данных.

Объем обрабатываемых персональных данных не превышает 1000 записей о субъектах персональных данных.

В соответствии с Порядком проведения классификации информационных систем персональных данных утвержденного приказом ФСТЭК России, ФСБ России, Мининформсвязи России от 13 февраля 2008 г. № 55/86/20, на основании категории и объема обрабатываемых персональных данных – ИСПДн «Школьный офис» классифицируется как специальная ИСПДн класса K4.

Так же в ИСПДн существуют следующие объекты защиты:

технологическая информация:

управляющая информация (конфигурационные файлы, таблицы маршрутизации, настройки системы защиты и пр.);

технологическая информация средств доступа к системам управления (аутентификационная информация, ключи и атрибуты доступа и др.);

информация на съемных носителях информации (бумажные, магнитные, оптические и пр.), содержащие защищаемую технологическую информацию системы управления ресурсами или средств доступа к этим системам управления;

информация о СЗПДн, их составе и структуре, принципах и технических решениях защиты;

информационные ресурсы (базы данных, файлы и другие), содержащие информацию о информационно-телекоммуникационных системах, о служебном, телефонном, факсимильном, диспетчерском трафике, о событиях, произошедших с управляемыми объектами, о планах обеспечения бесперебойной работы и процедурах перехода к управлению в аварийных режимах;

служебные данные (метаданные) появляющиеся при работе программного обеспечения, сообщений и протоколов межсетевого взаимодействия, в результате обработки обрабатываемой информации.

технические средства обработки:

общее и специальное программное обеспечение, участвующее в обработке ПДн (операционные системы, СУБД, клиент-серверные приложения и другие);

резервные копии общесистемного программного обеспечения;

инструментальные средства и утилиты систем управления ресурсами ИСПДн;

аппаратные средства обработки ПДн (АРМ и сервера);

сетевое оборудование (концентраторы, коммутаторы, маршрутизаторы и т.п.);

средства защиты ПДн:

средства управления и разграничения доступа пользователей;

средства обеспечения регистрации и учета действий с информацией;

средства, обеспечивающие целостность данных;

средства антивирусной защиты;

средства межсетевого экранирования;

средства анализа защищенности;

средства обнаружения вторжений;

средства криптографической защиты ПДн, при их передачи по каналам связи сетей общего и (или) международного обмена.

каналы информационного обмена и телекоммуникации;

объекты и помещения, в которых размещены компоненты ИСПДн.

Структура обработки ПДн

В ИСПДн «Школьный офис» обработка персональных данных происходит следующим образом:

сотрудник авторизуется на своем рабочем месте в ОС Windows XP;

сотрудник авторизуется в ПО «Школьный офис»;

сотрудник вносит персональные данные об учащихся или о сотрудниках;

данные хранятся в БД на АРМ.

Режим обработки ПДн

В ИСПДн «Школьный офис» обработка персональных данных осуществляется в многопользовательском режиме с разграничением прав доступа.

Режим обработки предусматривает следующие действия с персональными данными: сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Все пользователи ИСПДн имеют собственные роли. Список типовых ролей представлен в таблице.

Таблица 2. Матрица доступа

|

Группа

|

Уровень доступа к ПДн

|

Разрешенные действия

|

Сотрудники отдела

|

|

Администраторы ИСПДн

|

Обладает полной информацией о системном и прикладном программном обеспечении ИСПДн.

Обладает полной информацией о технических средствах и конфигурации ИСПДн.

Имеет доступ ко всем техническим средствам обработки информации и данным ИСПДн.

Обладает правами конфигурирования и административной настройки технических средств ИСПДн.

|

- сбор

- систематизация

- накопление

- хранение

- уточнение

- использование

- уничтожение

|

Отдел информационных технологий

|

|

Администратор безопасности

|

Обладает правами Администратора ИСПДн.

Обладает полной информацией об ИСПДн.

Имеет доступ к средствам защиты информации и протоколирования и к части ключевых элементов ИСПДн.

Не имеет прав доступа к конфигурированию технических средств сети за исключением контрольных (инспекционных).

|

- сбор

- систематизация

- накопление

- хранение

- уточнение

- использование

- уничтожение

|

Петров П.П.

|

|

Операторы ИСПДн с правами записи

|

Обладает всеми необходимыми атрибутами и правами, обеспечивающими доступ ко всем ПДн.

|

- сбор

- систематизация

- накопление

- хранение

- уточнение

- использование

- уничтожение

|

Отдел бухгалтерии

|

|

Операторы ИСПДн с правами чтения

|

Обладает всеми необходимыми атрибутами и правами, обеспечивающими доступ к подмножеству ПДн.

|

- использование

|

Сотрудники отдела кадров

|

В ИСПДн осуществляют работу следующие сотрудники.

Таблица 3. Перечень сотрудников

|

№

|

Роль

|

ФИО сотрудника

|

Подразделение

|

|

|

Администратор ИСПДн

|

|

|

|

|

Администратор ИСПДн

|

|

|

|

|

Оператор

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы безопасности ПДн

При обработке персональных данных в ИСПДн можно выделить следующие угрозы:

1. Угрозы от утечки по техническим каналам:

1.1. Угрозы утечки акустической информации;

1.2. Угрозы утечки видовой информации;

1.3. Угрозы утечки информации по каналам ПЭМИН.

2. Угрозы несанкционированного доступа к информации путем физического доступа к элементам ИСПДн, носителям персональных данных, ключам и атрибутам доступа:

2.1. Кража и уничтожение носителей информации;

2.2. Кража физических носителей ключей и атрибутов доступа;

2.3. Утрата носителей информации;

2.4. Утрата и компрометация ключей и атрибутов доступа.

3. Угрозы несанкционированного доступа к информации с использованием программно-аппаратных и программных средств:

3.1. Доступ к информации, ее модификация и уничтожение лицами, не имеющими прав доступа;

3.2. Утечка информации через порты ввода/вывода;

3.3. Воздействие вредоносных программ (вирусов);

3.4. Установка ПО, не связанного с исполнением служебных обязанностей;

3.5. Внедрение или сокрытие недекларированных возможностей системного ПО и ПО для обработки персональных данных;

3.6. Создание учетных записей теневых пользователей и неучтенных точек доступа в систему.

4. Угрозы несанкционированного доступа к информации по каналам связи:

4.1. Угроза «Анализ сетевого трафика» с перехватом информации за пределами контролируемой зоны;

4.2. Угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др.;

4.3. Угрозы выявления паролей по сети;

4.4. Угрозы типа «Отказ в обслуживании»;

4.5. Угрозы внедрения по сети вредоносных программ;

4.6.Утечка информации, передаваемой с использованием протоколов беспроводного доступа;

4.7. Перехват, модификация закрытого ключа ЭЦП;

4.8. Угрозы удаленного запуска приложений.

5. Угрозы антропогенного характера:

5.1. Разглашение информации;

5.2. Сокрытие ошибок и неправомерных действий пользователей и администраторов;

5.3. Угроза появления новых уязвимостей вследствие невыполнения ответственными лицами своих должностных обязанностей;

5.4. Угроза нарушения политики предоставления и прекращения доступа;

5.5. Непреднамеренная модификация (уничтожение) информации;

5.6. Непреднамеренное отключение средств защиты.

6. Угрозы воздействия непреодолимых сил:

6.1. Стихийное бедствие;

6.2. Выход из строя аппаратно-программных средств;

6.3. Аварии (пожар, потоп, случайное отключение электричества).

Анализ вероятности реализации, реализуемости, опасности и актуальности угроз представлен в Модели угроз.

Существующие меры защиты

Существующие в ИСПДн технические меры защиты представлены в таблице ниже.

Таблица 4. Меры защиты

|

Элемент ИСПДн

|

Программное средство обработки ПДн

|

Установленные средства защиты

|

|

АРМ пользователя

|

ОС Windows XP

Браузер

|

Средства ОС:

управление и разграничение доступа пользователей;

регистрацию и учет действий с информацией.

Антивирус Касперский

регистрацию и учет действий с информацией;

обеспечивать целостность данных;

производить обнаружений вторжений.

|

|

СУБД

|

1С: Бухгалтерия

|

Средства БД

Средства ОС:

управление и разграничение доступа пользователей;

регистрацию и учет действий с информацией;

обеспечивать целостность данных;

производить обнаружений вторжений.

|

В ИСПДн введены следующие организационные меры защиты:

в Учреждении осуществляется контроль доступа в контролируемую зону, установлена охранная сигнализация, двери закрываются на замок, установлены решетки на первых и последних этажах здания;

ведется учет носителей информации;

носители информации хранятся в сейфе;

в Учреждении существует отдел/ответственный сотрудник за обеспечение безопасности ПДн;

в Учреждении проводятся периодические внутренние проверки режима безопасности ПДн;

введена парольная политика, устанавливающая сложность ключей и атрибутов доступа (паролей), а так же их периодическую смену;

пользователи осведомлены и проинструктированы о порядке работы и защиты персональных данных;

осуществляется резервное копирование защищаемой информации;

в помещениях, где расположены элементы ИСПДн, установлена пожарная сигнализация.

Необходимые меры защиты

На основании анализа актуальности выявленных угроз безопасности, для достижения требуемого уровня защиты рекомендуется осуществить следующие мероприятия:

установка антивирусной защиты;

парольная политика, устанавливающая обязательную сложность и периодичность смены пароля;

назначить ответственного за безопасность персональных данных из числа сотрудников учреждения;

инструкции пользователей ИСПДн, в которых отражены порядок безопасной работы с ИСПДн, а так же с ключами и атрибутами доступа;

осуществление резервирования ключевых элементов ИСПДн;

изолирование портов ввода/вывода;

организация разграничения прав пользователей на установку стороннего ПО, установку аппаратных средств, подключения мобильных устройств и внешних носителей, установку и настройку элементов ИСПДн и средств защиты.

Приложение 2 АКТ классификации информационной системы, обрабатывающей персональные данные «школьный офис»

По результатам проведенного анализа исходных данных, собранных при внутренней проверке, проведенной по приказу №(номер приказа) от (дата приказа), утвержденному (должность руководителя, фамилия и инициалы), для информационной системы персональных данных «Школьный офис» выявлены следующие характеристики:

|

Категория обрабатываемых персональных данных

|

ХПД: 4

|

|

Объем обрабатываемых персональных данных

|

ХПДН: 3

|

|

Заданные характеристики безопасности персональных данных

|

Специальная информационная система

|

|

Структура информационной системы

|

Автоматизированное рабочее место

|

|

Подключение информационной системы к сетям общего пользования и (или) сетям международного информационного обмена

|

Имеется

|

|

Режим обработки персональных данных

|

Многопользовательская система

|

|

Режим разграничения прав доступа пользователей

|

Система с разграничением доступа

|

|

Местонахождение технических средств информационной системы

|

Все технические средства находятся в пределах Российской Федерации

|

|

Дополнительная информация

|

К персональным данным предъявляется требование целостности и (или) доступности

|

|

Тип информационной системы персональных данных

|

Специальная

|

На основании полученных данных и в соответствии с моделью угроз персональных данных (для специальных информационных систем) информационной системе персональных данных «Школьный офис» присвоен класс К4.

Председатель комиссии

_________________(ФИО) - _________________________(должность)

Члены комиссии:

_________________(ФИО) - _________________________(должность)

_________________(ФИО) - _________________________(должность)

_________________(ФИО) - _________________________(должность)

Приложение 3

ЧАСТНАЯ МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПЕРСОНАЛЬНЫХ ДАННЫХ «ШКОЛЬНЫЙ ОФИС»

Термины и Определения

Автоматизированная система – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций.

Безопасность персональных данных – состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах персональных данных.

Блокирование персональных данных – временное прекращение сбора, систематизации, накопления, использования, распространения, персональных данных, в том числе их передачи.

Вирус (компьютерный, программный) – исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению.

Вредоносная программа – программа, предназначенная для осуществления несанкционированного доступа и / или воздействия на персональные данные или ресурсы информационной системы персональных данных.

Доступ в операционную среду компьютера (информационной системы персональных данных) – получение возможности запуска на выполнение штатных команд, функций, процедур операционной системы (уничтожения, копирования, перемещения и т.п.), исполняемых файлов прикладных программ.

Доступ к информации – возможность получения информации и ее использования.

Закладочное устройство – элемент средства съема информации, скрытно внедряемый (закладываемый или вносимый) в места возможного съема информации (в том числе в ограждение, конструкцию, оборудование, предметы интерьера, транспортные средства, а также в технические средства и системы обработки информации).

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.